应用与Web组件加载的网页之间交互的安全隐患是否存在,有哪些?(HarmonyOS 鸿蒙Next)

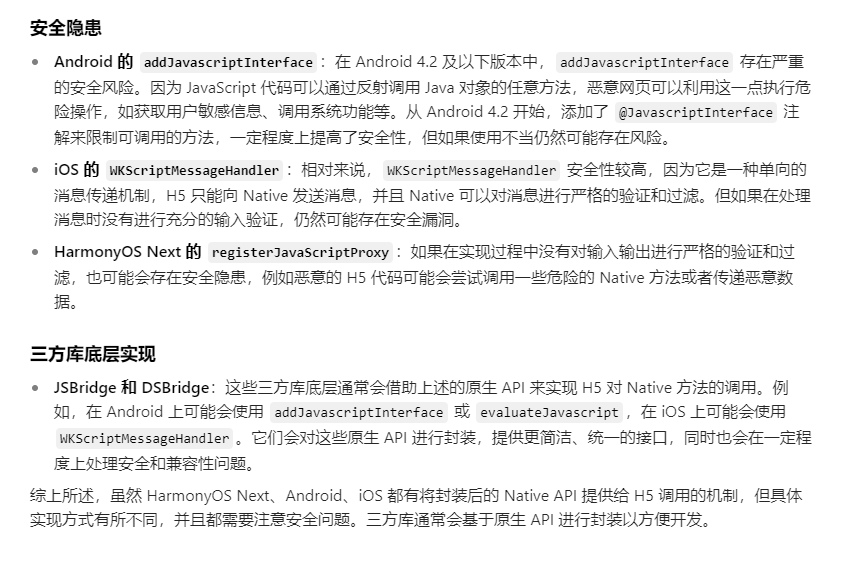

应用与Web组件加载的网页之间交互的安全隐患是否存在,有哪些?(HarmonyOS 鸿蒙Next) HarmonyOS Next、Android、iOS是否都是以方法注入的形式通过将封装后的Native API提供给H5来实现H5调用Native端能力的?比如对于HarmonyOS Next而言,Native通过registerJavaScriptProxy为H5页面提供了可调用的Native侧方法。那么Android、iOS是否也都是通过这种方式来实现的?Android、iOS实现此种方式的方法分别是什么?这种提供给H5以方法的方式,是否存在安全隐患?此外,三方库如JSBridge、DSBridge底层是否也是借助该API实现H5对于Native方法的调用?

更多关于应用与Web组件加载的网页之间交互的安全隐患是否存在,有哪些?(HarmonyOS 鸿蒙Next)的实战教程也可以访问 https://www.itying.com/category-93-b0.html

使用registerJavaScriptProxy时需要注意:

-

registerJavaScriptProxy需要和deleteJavaScriptRegister接口配合使用,防止内存泄漏。

-

请尽可能只在可信的URL及安全通信HTTPS场景下进行registerJavaScriptProxy注册。在非可信的Web组件中注入JavaScript对象,可能会导致应用被恶意攻击。

-

在注册registerJavaScriptProxy后,应用会将JavaScript对象暴露给所有的页面frames。

Android通过WebView的addJavascriptInterface方法,将Java对象暴露给JavaScript,使得JavaScript可以直接调用Java方法。iOS使用JavaScriptCore框架,通过JSContext将Objective-C或Swift对象暴露给JavaScript。关于Android和ios可以去对应平台咨询下获得更准确的信息。

更多关于应用与Web组件加载的网页之间交互的安全隐患是否存在,有哪些?(HarmonyOS 鸿蒙Next)的实战系列教程也可以访问 https://www.itying.com/category-93-b0.html

在HarmonyOS鸿蒙Next中,应用与Web组件加载的网页之间的交互确实存在潜在的安全隐患。主要问题包括:

-

跨站脚本攻击(XSS):如果网页中未对用户输入进行严格的验证和过滤,攻击者可能通过注入恶意脚本来窃取用户数据或执行未经授权的操作。

-

数据泄露:应用与网页之间的数据传递如果未加密或未进行严格的访问控制,可能导致敏感信息泄露。

-

未经授权的API调用:如果网页能够直接调用应用内的API,且未进行适当的权限控制,可能导致恶意操作。

-

内容注入:攻击者可能通过注入恶意内容(如广告、钓鱼链接等)来误导用户或获取敏感信息。

-

会话劫持:如果会话管理不当,攻击者可能通过劫持会话令牌来冒充用户进行操作。

-

跨站请求伪造(CSRF):如果网页能够发起未经用户授权的请求,可能导致应用执行恶意操作。

-

信息泄露:网页可能通过访问浏览器缓存或本地存储的数据来获取用户信息。

为减少这些风险,开发者应确保对用户输入进行严格的验证和过滤,使用HTTPS加密通信,实施严格的访问控制和权限管理,并定期进行安全审计和漏洞扫描。