Golang中ParseFromRequest()方法的使用解析

Golang中ParseFromRequest()方法的使用解析 大家好 😕

我真的很困惑,因为我需要使用 jwt-go 中的 ParseFromRequest 方法,因为 ParseFromRequestWithClaims 已经被弃用了…

问题是我不太会使用它…

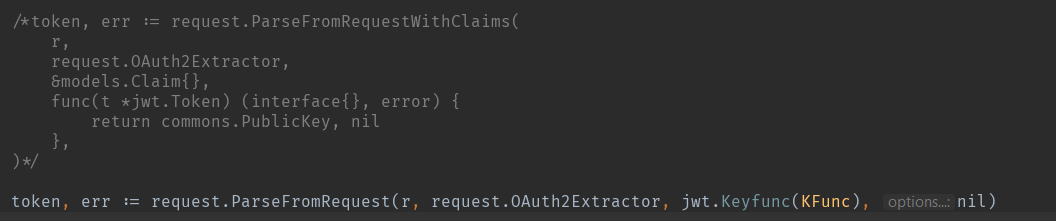

我会给你们看一段代码截图…

注释部分是之前使用尚未弃用的 ParseFromRequestWithClaims 时的代码,

这里有人能帮我解决这个问题吗?

谢谢。

更多关于Golang中ParseFromRequest()方法的使用解析的实战教程也可以访问 https://www.itying.com/category-94-b0.html

更多关于Golang中ParseFromRequest()方法的使用解析的实战系列教程也可以访问 https://www.itying.com/category-94-b0.html

在 jwt-go 库中,ParseFromRequestWithClaims 确实已被弃用,推荐使用 ParseWithClaims 结合请求提取函数来替代。根据你的代码截图,我来展示如何迁移到新的方法。

首先,确保你使用的是较新版本的 jwt-go(v4.0.0 或更高)。旧代码使用 ParseFromRequestWithClaims,新方法通过 Parse 函数和自定义的请求令牌提取器实现相同功能。

迁移步骤

- 定义令牌提取函数:使用

Extractors从请求中提取 JWT 令牌。常见的是从Authorization头提取,格式为 "Bearer <token>"。 - 使用

ParseWithClaims:传入提取的令牌字符串和 claims 结构体。

以下是一个完整示例,基于你的代码场景(假设使用 Authorization 头):

package main

import (

"fmt"

"net/http"

"strings"

"github.com/golang-jwt/jwt/v4"

)

// 定义你的 claims 结构体(根据你的实际需求调整)

type MyClaims struct {

UserID string `json:"user_id"`

jwt.RegisteredClaims

}

func main() {

// 模拟 HTTP 请求(在实际应用中,从 http.Request 获取)

req, _ := http.NewRequest("GET", "/", nil)

req.Header.Set("Authorization", "Bearer your.jwt.token.here")

// 从请求中提取令牌

tokenString, err := extractTokenFromRequest(req)

if err != nil {

fmt.Printf("Error extracting token: %v\n", err)

return

}

// 解析令牌并验证 claims

claims := &MyClaims{}

token, err := jwt.ParseWithClaims(tokenString, claims, func(token *jwt.Token) (interface{}, error) {

// 返回用于验证签名的密钥(根据你的签名方法,如 HMAC 或 RSA)

return []byte("your-secret-key"), nil // 替换为你的实际密钥

})

if err != nil {

fmt.Printf("Error parsing token: %v\n", err)

return

}

if !token.Valid {

fmt.Println("Token is invalid")

return

}

// 使用解析后的 claims

fmt.Printf("UserID: %s\n", claims.UserID)

}

// extractTokenFromRequest 从 Authorization 头提取 JWT 令牌

func extractTokenFromRequest(r *http.Request) (string, error) {

authHeader := r.Header.Get("Authorization")

if authHeader == "" {

return "", fmt.Errorf("Authorization header missing")

}

// 检查格式是否为 "Bearer <token>"

parts := strings.Split(authHeader, " ")

if len(parts) != 2 || parts[0] != "Bearer" {

return "", fmt.Errorf("Authorization header format must be 'Bearer <token>'")

}

return parts[1], nil

}

关键点说明

- 提取令牌:

extractTokenFromRequest函数处理从Authorization头提取令牌的逻辑。如果你的应用使用其他方式(如查询参数),可以修改此函数。 - 解析与验证:

jwt.ParseWithClaims接受令牌字符串、claims 实例和密钥函数。在密钥函数中,返回用于验证签名的密钥(例如,HS256 使用[]byte,RSA 使用公钥)。 - 错误处理:检查

err和token.Valid以确保令牌有效。

根据你的截图,旧代码可能使用了类似 request.ParseFromRequestWithClaims(req, tokenAuth, claims, keyFunc)。新方法将提取和解析分离,提高了灵活性。如果你的场景涉及其他提取方式(如 cookie),可以使用 jwt-go 提供的 Extractors(例如 jwt.FromAuthHeader),但自定义函数更常见。

如果还有具体问题(如密钥类型或 claims 结构),提供更多细节我可以进一步调整代码。