Golang中GitHub/CodeQL使用了哪种深度学习模型?有人知道吗?

Golang中GitHub/CodeQL使用了哪种深度学习模型?有人知道吗? 我正在查阅他们的文档,其中提到除了规则之外,它还使用了深度学习/机器学习模型,以发现更多的安全漏洞——但我找不到关于它使用何种模型的具体细节。

有人在使用这个吗?能否请您指引我查看一些关于这些模型的描述?

更多关于Golang中GitHub/CodeQL使用了哪种深度学习模型?有人知道吗?的实战系列教程也可以访问 https://www.itying.com/category-94-b0.html

CodeQL本身并不直接使用深度学习模型来发现漏洞,而是通过静态分析引擎将代码转换为可查询的数据集。不过,GitHub确实将CodeQL与机器学习结合,用于增强安全扫描。具体来说:

-

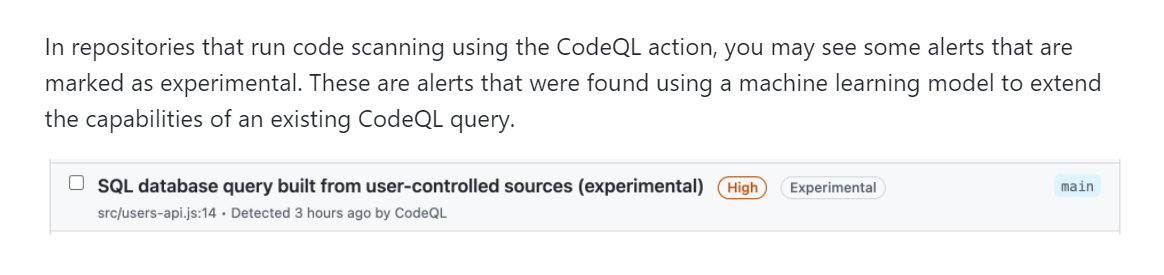

GitHub的代码扫描功能中,除了CodeQL的规则集外,还使用了机器学习模型来识别潜在的安全漏洞模式。这些模型主要基于Transformer架构(类似BERT的变体),训练数据来自公开漏洞库(如CVE)和GitHub上的代码库。

-

模型的作用是补充CodeQL规则,例如检测规则未覆盖的代码模式或减少误报。例如,对于Go代码,模型可能学习到常见的SQL注入或缓冲区溢出模式。

-

关于具体模型细节,GitHub未完全开源,但可通过以下方式了解:

- 查看GitHub Engineering博客中关于"ML-based code scanning"的文章。

- 参考GitHub的代码扫描文档,其中提到"机器学习模型会随时间自动更新"。

-

示例:如果你在Go代码中使用了

exec.Command拼接用户输入,CodeQL规则go/command-injection会检测,而ML模型可能辅助识别更复杂的注入模式(如间接数据流)。

// 示例:CodeQL可能标记的Go代码

package main

import (

"os/exec"

"fmt"

)

func main() {

userInput := "echo malicious"

cmd := exec.Command("sh", "-c", userInput) // CodeQL规则go/command-injection会标记

output, _ := cmd.Output()

fmt.Println(string(output))

}

建议直接查阅GitHub的官方安全研究出版物,或关注其开源项目github/codeql-go中的规则更新,这些更新可能包含ML模型的集成信息。