Golang登录流程实现与优化指南

Golang登录流程实现与优化指南 我为我的Web应用程序草拟了一个登录流程,正在寻求建议或反馈,看看这是否是实现登录流程的好方法。

我已经有一个Go REST API,并且正在与PostgreSQL数据库进行交互。

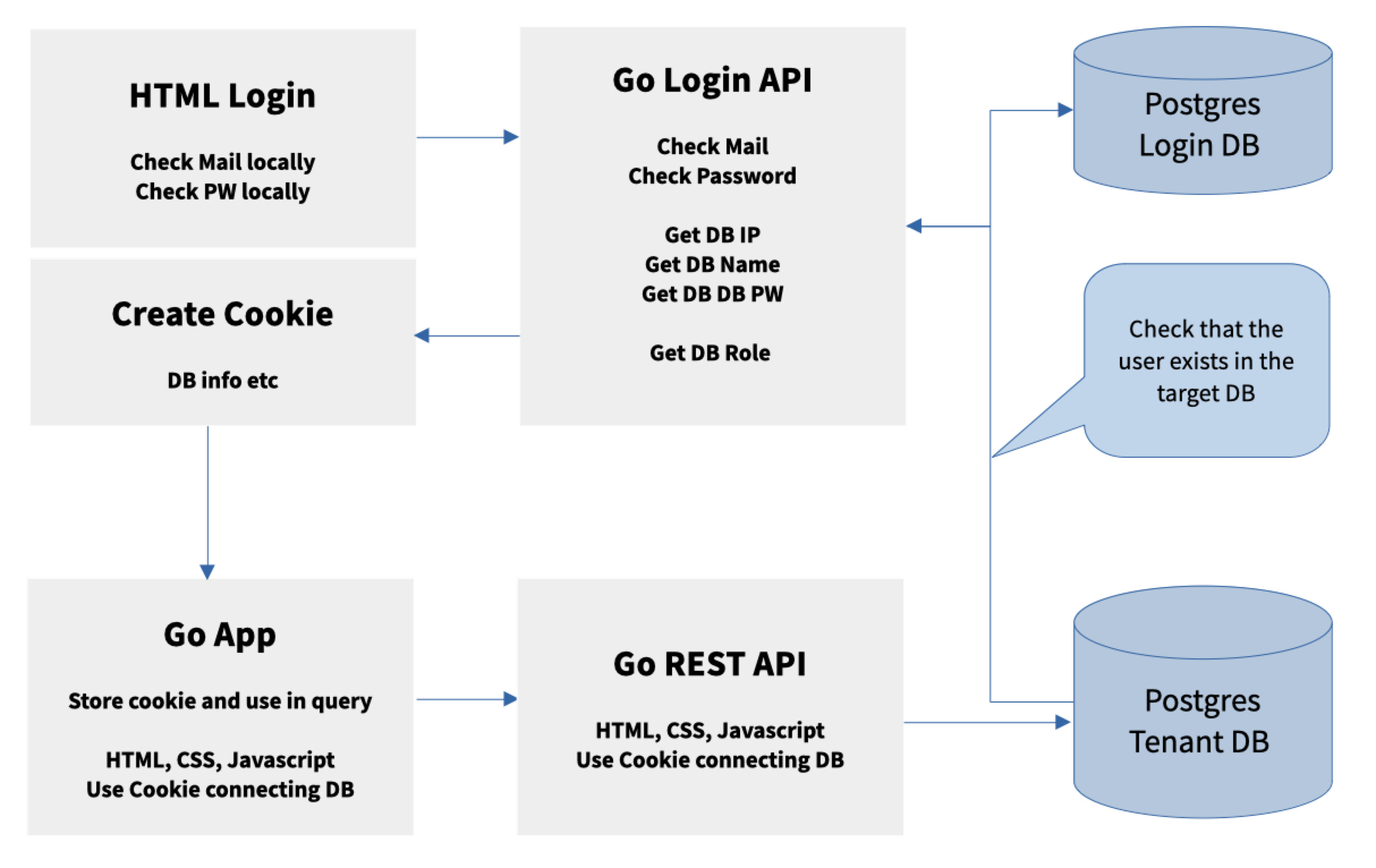

现在,我正在考虑使用Go创建一个集中式身份验证服务器,该服务器仅处理与身份验证、验证、信息收集相关的所有事务,并创建一个身份验证令牌,以便稍后在Web应用程序中使用。

以下是我思路的可视化展示:

我的问题是:

- 我是否想得太复杂了?

- 这是一种安全的登录方式吗?

- 有什么可以使用的工具推荐吗?

- 欢迎提出任何其他意见…

更多关于Golang登录流程实现与优化指南的实战教程也可以访问 https://www.itying.com/category-94-b0.html

嘿,迪恩,

确实,随着时间的推移,我已经放弃了那个实际上包含了你刚发布的代码的包。感谢你告知此事。我会更新代码。

更多关于Golang登录流程实现与优化指南的实战系列教程也可以访问 https://www.itying.com/category-94-b0.html

关于工具使用的建议,我推荐使用 JSON Web Tokens (JWT) 进行身份验证。

没问题。你也可以将其更新为使用 Go 模块。最后一点:我在想构建标志是否真的是进行身份验证配置的正确方法。你可以重构代码以使用 bcrypt,同时将其移到配置文件中。让我担心的是:如果你依赖构建标志,一次不正确的构建可能会破坏部署。此外,有些代码不需要重复(例如,无论你的密码存储方案如何,sqlUserCount 的代码都是相同的)。我就不再提供未经请求的反馈了。😉

func main() {

fmt.Println("hello world")

}

很好。这看起来是一个很棒的起点。一个小提示:请务必检查配置JSON解码时的错误,这里。我以前就吃过这个亏。不太确定那个Decode函数中的/geosoft1/json在做什么,所以它可能已经处理了错误检查。

你可以重构代码,使用encoding/json并像下面这样检查错误:

file, err := os.Open(filepath.Join(folder, "config.json"))

if err != nil {

log.Fatalln(err)

}

if err = json.NewDecoder(file).Decode(&config); err != nil {

log.Fatalln(err)

}

Sibert:

- 我是否想得太多了?

很可能。😊 对于一个小型应用/网站,我会从小处着手。除非你的规模已经发展到确实需要,否则没有理由为身份验证单独设置一个微服务/数据库。

Sibert:

- 这是一种安全的登录方式吗?

只要你通过TLS传输所有内容,并检查JWT的签名模式以及使用安全的签名密钥,那么是的。不过,绝对不要在JWT中存储任何敏感信息。

Sibert:

- 有什么可以使用的工具推荐吗?

当然。

- 对于密码哈希,使用bcrypt。默认成本值10对于大多数情况来说可能就足够了。使用哈希,基本上是在赌黑客不会花费破解你密码所需的资源量(前提是他们首先拿到了哈希值)。以默认成本值为例,我相信用现代硬件暴力破解可能需要大约500天。查看这个链接获取更多信息。

- 对于令牌,可以看看这篇JWT介绍。你可以使用golang-jwt/jwt或类似的库。

以下是基本流程:

- 创建用户时,存储哈希后的密码(使用bcrypt进行哈希)。

- 在登录尝试时,务必以某种方式对其进行速率限制(这可以是防火墙中的DDOS防护,不一定在你的API中)。检查邮箱是否存在。如果存在,将密码与数据库中的哈希密码进行比较(示例见上面的链接)。

- 如果用户通过授权,则签发一个签名的JWT令牌。

- 在后续调用需要授权的路由时,检查令牌以及签名算法和签名密钥。只要你检查了这些内容,你就可以确信令牌是你签发的,并且自签发以来没有被修改过。通常,令牌会包含用户的邮箱地址或某种识别他们的方式(比如数据库中的ID)。如果我有一个基于角色的身份验证应用,有时也会包含用户角色等信息。

关于Golang登录流程实现的专业分析

1. 架构复杂度评估

您的设计采用了微服务架构模式,将认证功能解耦为独立服务。这种设计并不复杂,而是现代分布式系统的常见做法。对于需要多个客户端应用(Web、移动端等)共享认证的场景,这种设计非常合适。

示例:基础认证服务结构

// auth_service/main.go

package main

import (

"github.com/gin-gonic/gin"

"gorm.io/gorm"

)

type AuthServer struct {

db *gorm.DB

jwtKey []byte

}

func (s *AuthServer) Login(c *gin.Context) {

// 处理登录逻辑

// 验证凭证

// 生成JWT令牌

}

func (s *AuthServer) ValidateToken(c *gin.Context) {

// 验证令牌有效性

}

func main() {

server := &AuthServer{}

r := gin.Default()

r.POST("/login", server.Login)

r.POST("/validate", server.ValidateToken)

r.Run(":8080")

}

2. 安全性分析

您的设计在安全性方面是合理的,但需要注意以下关键点:

必须实现的安全措施:

// 安全登录处理示例

func (s *AuthServer) secureLogin(username, password string) (string, error) {

// 1. 密码加盐哈希存储

hashedPassword := hashPassword(password, generateSalt())

// 2. 防止时序攻击

if !constantTimeCompare(hashedPassword, storedHash) {

return "", errors.New("invalid credentials")

}

// 3. JWT安全配置

token := jwt.NewWithClaims(jwt.SigningMethodHS256, jwt.MapClaims{

"user_id": userID,

"exp": time.Now().Add(24 * time.Hour).Unix(),

"iss": "auth-server",

})

// 4. 使用安全的随机密钥

tokenString, err := token.SignedString(s.jwtKey)

// 5. 记录审计日志

logLoginAttempt(username, success)

return tokenString, nil

}

// 防止时序攻击的比较函数

func constantTimeCompare(a, b string) bool {

if len(a) != len(b) {

return false

}

var result byte

for i := 0; i < len(a); i++ {

result |= a[i] ^ b[i]

}

return result == 0

}

3. 推荐工具和库

核心认证库:

import (

"github.com/golang-jwt/jwt/v5" // JWT处理

"golang.org/x/crypto/bcrypt" // 密码哈希

"github.com/gin-gonic/gin" // Web框架

"gorm.io/gorm" // ORM

"github.com/redis/go-redis/v9" // 令牌黑名单/会话存储

)

// Redis令牌管理示例

type TokenManager struct {

redisClient *redis.Client

}

func (tm *TokenManager) InvalidateToken(tokenID string) error {

// 将令牌加入黑名单

return tm.redisClient.Set(context.Background(),

"blacklist:"+tokenID,

"1",

24*time.Hour).Err()

}

推荐工具栈:

- OAuth2/OpenID Connect: golang.org/x/oauth2

- 多因素认证: github.com/pquerna/otp

- 速率限制: github.com/ulule/limiter/v3

4. 优化建议

性能优化示例:

// 使用连接池优化数据库访问

func NewAuthService() *AuthService {

db, _ := gorm.Open(postgres.Open(dsn), &gorm.Config{

PrepareStmt: true, // 预编译SQL

})

sqlDB, _ := db.DB()

sqlDB.SetMaxIdleConns(10)

sqlDB.SetMaxOpenConns(100)

return &AuthService{db: db}

}

// 缓存用户信息减少数据库查询

func (s *AuthService) GetUserWithCache(userID string) (*User, error) {

cacheKey := "user:" + userID

// 尝试从缓存获取

if cached, err := s.cache.Get(cacheKey); err == nil {

return cached.(*User), nil

}

// 缓存未命中,查询数据库

user, err := s.db.FindUser(userID)

if err != nil {

return nil, err

}

// 设置缓存,TTL 5分钟

s.cache.Set(cacheKey, user, 5*time.Minute)

return user, nil

}

令牌刷新机制:

// 双令牌系统(访问令牌+刷新令牌)

func (s *AuthService) GenerateTokenPair(userID string) (TokenPair, error) {

accessToken := jwt.NewWithClaims(jwt.SigningMethodHS256, jwt.MapClaims{

"sub": userID,

"exp": time.Now().Add(15 * time.Minute).Unix(), // 短有效期

"type": "access",

})

refreshToken := jwt.NewWithClaims(jwt.SigningMethodHS256, jwt.MapClaims{

"sub": userID,

"exp": time.Now().Add(7 * 24 * time.Hour).Unix(), // 长有效期

"type": "refresh",

"jti": uuid.New().String(), // 唯一标识符

})

// 存储刷新令牌哈希到数据库

refreshTokenHash := hashToken(refreshTokenString)

s.db.SaveRefreshToken(userID, refreshTokenHash)

return TokenPair{

AccessToken: accessTokenString,

RefreshToken: refreshTokenString,

}, nil

}

监控和审计:

// 审计日志中间件

func AuditMiddleware() gin.HandlerFunc {

return func(c *gin.Context) {

start := time.Now()

c.Next()

logEntry := AuditLog{

Timestamp: start,

UserID: getUserIdFromContext(c),

IPAddress: c.ClientIP(),

UserAgent: c.Request.UserAgent(),

Endpoint: c.Request.URL.Path,

Method: c.Request.Method,

StatusCode: c.Writer.Status(),

Duration: time.Since(start),

}

// 异步写入审计日志

go s.auditLogger.Log(logEntry)

}

}

您的架构设计是合理的,遵循了关注点分离原则。关键是要正确实现安全措施,包括密码哈希、JWT安全配置、防止常见攻击(CSRF、时序攻击等)。使用成熟的库可以避免重复造轮子并减少安全漏洞。