2023年Golang REST API框架选型指南:Iris、Gin、Echo、Revel、Buffalo、Chi对比

2023年Golang REST API框架选型指南:Iris、Gin、Echo、Revel、Buffalo、Chi对比 大家好,团队和社区,我们需要开发一个 REST API,但目前正处于分析阶段。我们希望构建一个健壮、强大、稳固的 REST API,它将包含 JWT + LDAP 功能。

核心问题是:

在 2023 年:我们可以使用哪个框架来开发 REST API,是 Iris、Gin 还是 Gorilla-mux?

欢迎

更多关于2023年Golang REST API框架选型指南:Iris、Gin、Echo、Revel、Buffalo、Chi对比的实战系列教程也可以访问 https://www.itying.com/category-94-b0.html

有趣的提议,这让我想起了轻量级的 PHP 框架。感谢推荐!

JWT和LDAP可以通过优秀的外部库来实现。可以考虑使用Bunrouter或Chi。至于httprouter,由于其缺乏活跃度,我会避免使用它;更倾向于选择Gin。

你好 @Metalymph,我在想,我们并不需要一个完整的框架……但我们需要一个具备JWT和LDAP功能的优秀路由处理器+中间件。

感谢你告知gorilla mux已停止维护的消息,我们之前并不知道这个消息

你好 @bluefire,感谢你的回复,我们已经成功实现了 JWT 认证 + LDAP 集成、安全通信以及授权与访问控制,我们构建了一个与我们的 Active Directory 进行通信的 RBAC 系统。

嗨 @devplusgg!真正的问题应该是:我需要一个完整的Web框架吗?如果答案是肯定的,并且工作很严肃,那就始终选择一个经过实战检验且稳固的框架:Gin。如果你需要最佳性能,而对标准库的友好性可以睁一只眼闭一只眼,那么答案可能是Fiber。

如果你不需要一个完整的框架,可以考虑像Chi或httprouter这样的路由器(Gin就是基于它构建的),gorilla-max已经不再维护了。

这可能对你来说太“底层”了——但我只使用标准的Go(虽然我也用 golang.org/x/net 来处理socketio),例如:

func HandleFile(w http.ResponseWriter, req *http.Request) {

extension := path.Ext(req.URL.Path)

switch req.Method {

case "GET":

...

case "PUT":

...

我是这样绑定它的:

func ServeHTTPandIO(handlers []Handler) {

var err error

mux := http.NewServeMux()

mux.HandleFunc("/", indexOrFail)

mux.HandleFunc("/scripts", scripts.HandleDirectory)

mux.HandleFunc("/scripts/", scripts.HandleFile)

...

但是,我非常倾向于避免依赖,所以这对我来说很合理 🙂

希望这能有所帮助。

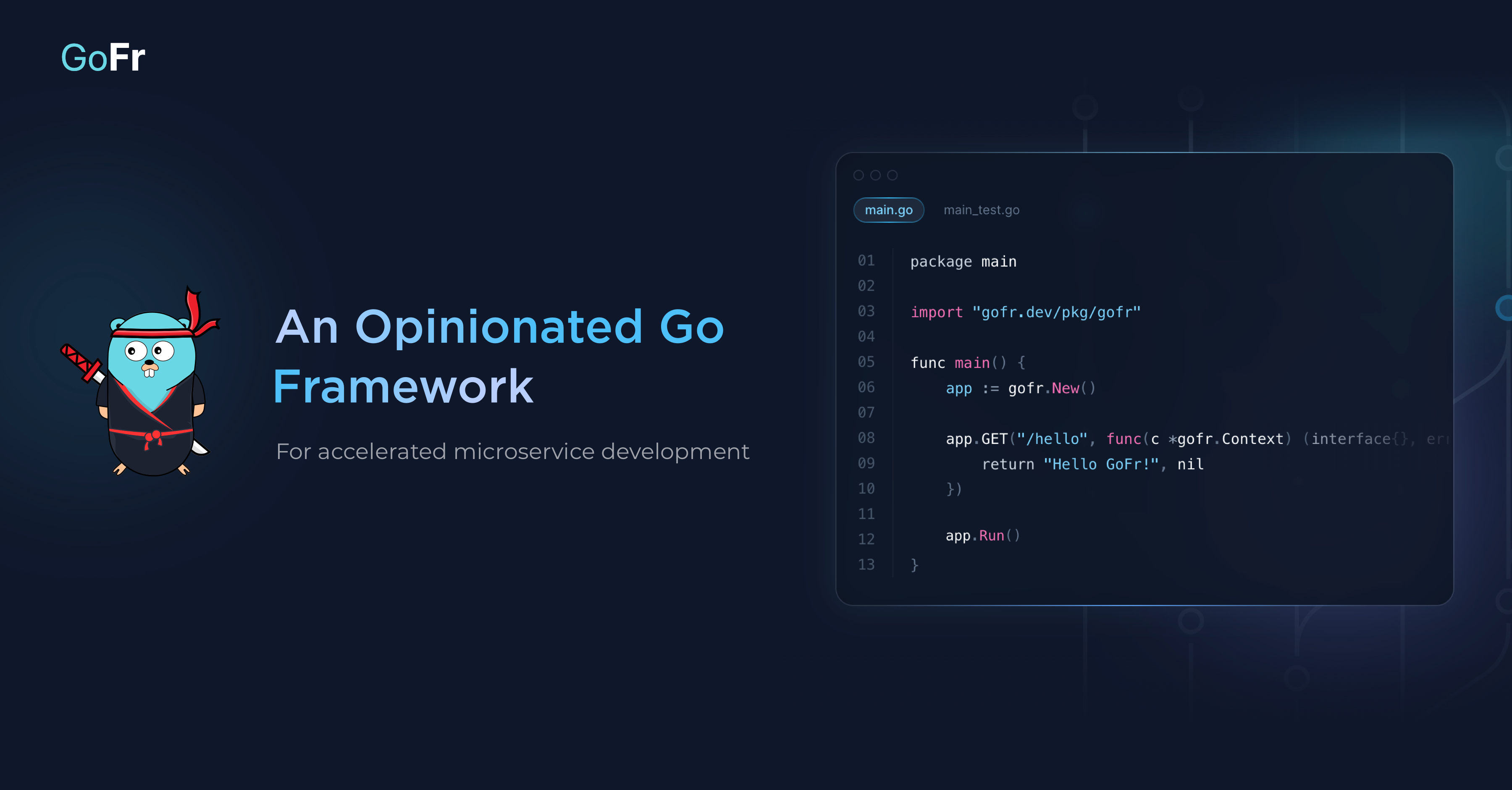

大家好! 我最近探索了一个新的Go框架 GoFr,它在使用REST API时非常有用。

GoFr - 一个固执己见的Go框架

用于加速微服务开发

我还写了一篇关于此的中文文章:

使用Go、GORM和GoFr的示例REST API

大家好,欢迎来到Go(也称为Golang)、GORM和创新的GoFr框架的世界。在本文中,我们将带您踏上…

阅读时间:9分钟

欢迎大家自由探索。 谢谢

您面临的核心问题是如何构建一个健壮、强大且稳固的、集成了JWT(JSON Web令牌)和LDAP的REST API。以下是一些在分析阶段需要考虑的事项:

-

API框架:选择一个合适的API框架,它应支持您期望的编程语言,并提供构建REST API所需的强大功能。流行的选择包括Express.js(Node.js)、Django(Python)、Spring Boot(Java)或ASP.NET Core(C#)。

-

JWT认证:JSON Web令牌(JWT)可用于API中的身份验证和授权。用户登录时,服务器会生成一个包含用户详细信息的JWT,并使用密钥对其进行签名。客户端在后续请求中携带此令牌以访问受保护的资源。请确保您选择的API框架支持JWT认证,或者使用专门为JWT认证设计的库。

-

LDAP集成:轻量级目录访问协议(LDAP)可用于用户身份验证和用户管理。LDAP是一种广泛采用的协议,用于访问和维护目录服务。将LDAP与您的API集成,以针对LDAP服务器验证用户身份并检索用户信息。您需要配置与LDAP服务器的连接,并实现必要的逻辑来验证用户。

-

安全通信:确保您的API通过HTTPS(基于SSL/TLS的HTTP)进行通信,以提供加密和安全的数据传输。这对于保护身份验证凭据和用户数据等敏感信息至关重要。

-

授权与访问控制:定义细粒度的访问控制策略,以确定哪些用户可以访问API中的特定资源和操作。JWT可以包含用户角色或权限,这些信息可用于在API端点上强制执行授权规则。

-

错误处理与验证:实现全面的错误处理和验证机制,以提供有意义的错误信息并优雅地处理边缘情况。验证传入的请求,并在整个API中保持一致地处理错误。

-

日志记录与监控:在API中集成日志记录和监控功能,以捕获用于调试和性能分析的相关信息。记录重要事件、错误以及请求/响应详情。使用监控工具或服务来跟踪API的性能和可用性。

在2023年开发REST API,Gin仍然是综合表现最佳的选择,特别是在需要JWT和LDAP集成的场景下。以下是具体分析:

性能对比

Gin在性能基准测试中持续领先,特别是在JSON序列化和路由匹配方面:

// Gin实现JWT中间件示例

func AuthMiddleware() gin.HandlerFunc {

return func(c *gin.Context) {

tokenString := c.GetHeader("Authorization")

if tokenString == "" {

c.JSON(401, gin.H{"error": "未提供认证令牌"})

c.Abort()

return

}

// JWT验证逻辑

token, err := jwt.Parse(tokenString, func(token *jwt.Token) (interface{}, error) {

return []byte("your-secret-key"), nil

})

if err != nil || !token.Valid {

c.JSON(401, gin.H{"error": "无效令牌"})

c.Abort()

return

}

c.Next()

}

}

// LDAP集成示例

func LDAPAuth(username, password string) bool {

l, err := ldap.Dial("tcp", "ldap-server:389")

if err != nil {

return false

}

defer l.Close()

err = l.Bind(fmt.Sprintf("cn=%s,dc=example,dc=com", username), password)

return err == nil

}

框架特性对比

Gin核心优势:

- 高性能路由:基于httprouter,路由匹配速度最快

- 中间件生态:JWT、LDAP、CORS等中间件丰富

- 错误处理:统一的错误处理机制

- 验证支持:内置参数验证和绑定

// Gin REST API完整示例

package main

import (

"github.com/gin-gonic/gin"

"github.com/golang-jwt/jwt/v4"

"gopkg.in/ldap.v3"

)

func main() {

r := gin.Default()

// 公开路由

r.POST("/login", loginHandler)

// 需要认证的路由组

auth := r.Group("/api")

auth.Use(AuthMiddleware())

{

auth.GET("/users", getUsersHandler)

auth.POST("/users", createUserHandler)

auth.PUT("/users/:id", updateUserHandler)

}

r.Run(":8080")

}

func loginHandler(c *gin.Context) {

var creds struct {

Username string `json:"username" binding:"required"`

Password string `json:"password" binding:"required"`

}

if err := c.ShouldBindJSON(&creds); err != nil {

c.JSON(400, gin.H{"error": "无效请求"})

return

}

// LDAP认证

if !LDAPAuth(creds.Username, creds.Password) {

c.JSON(401, gin.H{"error": "认证失败"})

return

}

// 生成JWT令牌

token := jwt.NewWithClaims(jwt.SigningMethodHS256, jwt.MapClaims{

"username": creds.Username,

"exp": time.Now().Add(time.Hour * 24).Unix(),

})

tokenString, _ := token.SignedString([]byte("your-secret-key"))

c.JSON(200, gin.H{"token": tokenString})

}

其他框架对比:

- Iris:功能全面但较复杂,学习曲线陡峭

- Echo:与Gin类似,但社区规模较小

- Chi:轻量级,适合微服务,但需要更多手动配置

- Gorilla-mux:标准库风格,灵活但需要自行组装组件

生产环境建议

对于需要JWT+LDAP的REST API,推荐以下技术栈:

- Web框架:Gin

- JWT库:github.com/golang-jwt/jwt/v4

- LDAP客户端:gopkg.in/ldap.v3

- 配置管理:Viper

- 数据库ORM:GORM或sqlx

Gin在2023年仍然是开发REST API的最佳选择,特别是在性能、中间件支持和社区生态方面都表现出色。其简洁的API设计和丰富的文档能够加速开发进程,同时保证应用的稳定性和可维护性。